Los hackers se están volviendo más fuertes

En 2019, sus ataques se extendieron por todas partes: desde cuentas bancarias hasta servicios de fidelización.

Los ataques más exitosos siguen siendo aquellos dirigidos a los buzones de correo de los usuarios (phishing), con una fuga de datos (datos de inicio de sesión) y malware. Independientemente del tipo de ataque, el objetivo suele ser el mismo: asumir el acceso a un servicio y realizar una operación no autorizada.

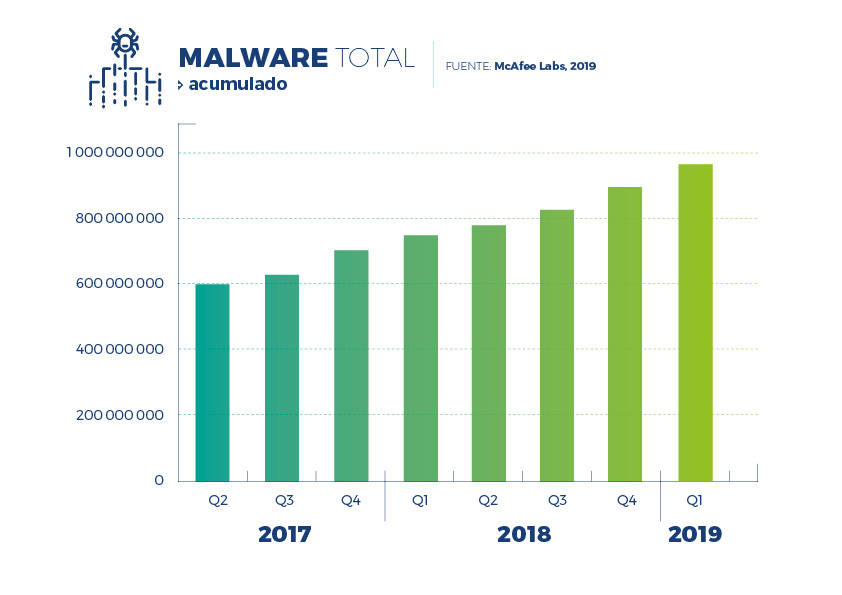

En los últimos meses, los ataques de ransomware (ransomware como servicio) han aumentado su intensidad. Consisten en bloquear el acceso del usuario a los recursos (documentos, archivos, bases de datos) y forzar un rescate a cambio de restaurar el acceso. El número estimado de tales ataques en 2019 aumentó en un 118% en comparación con el año anterior (según McAfee Labs Threats Report 2019). En lugar de cifrar datos, el ransomware actual los "aleatoria", lo que permite omitir de manera efectiva la mayoría de las medidas de seguridad, especialmente aquellas basadas en análisis de entropía

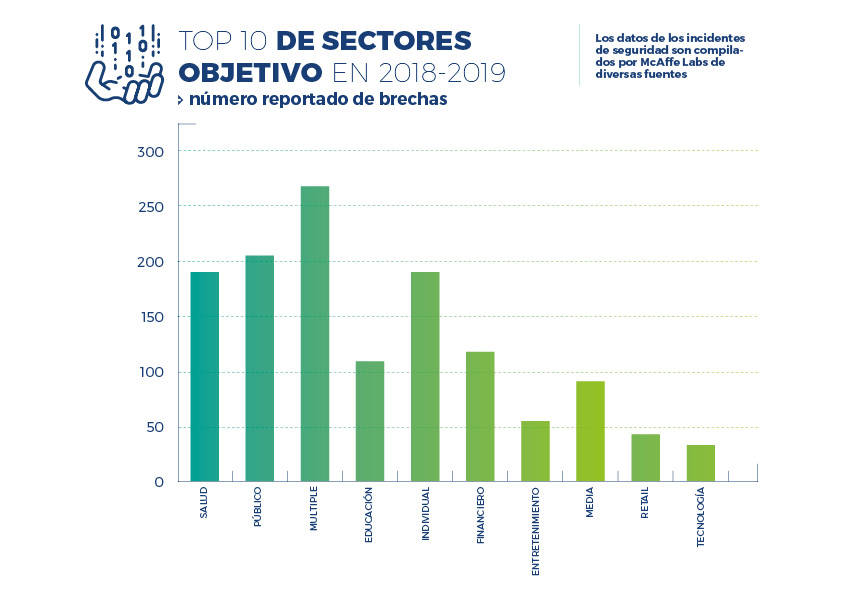

Los hackers están interesados en casi todas las áreas virtuales donde se pueden obtener ganancias. Además del sector de atención médica, el sector público o los servicios en la nube, los piratas informáticos han apuntado tradicionalmente a la banca en línea. Pero ganando notoriedad están las historias sobre los ataques a los servicios de lealtad, en puntos que actúan como una moneda virtual.

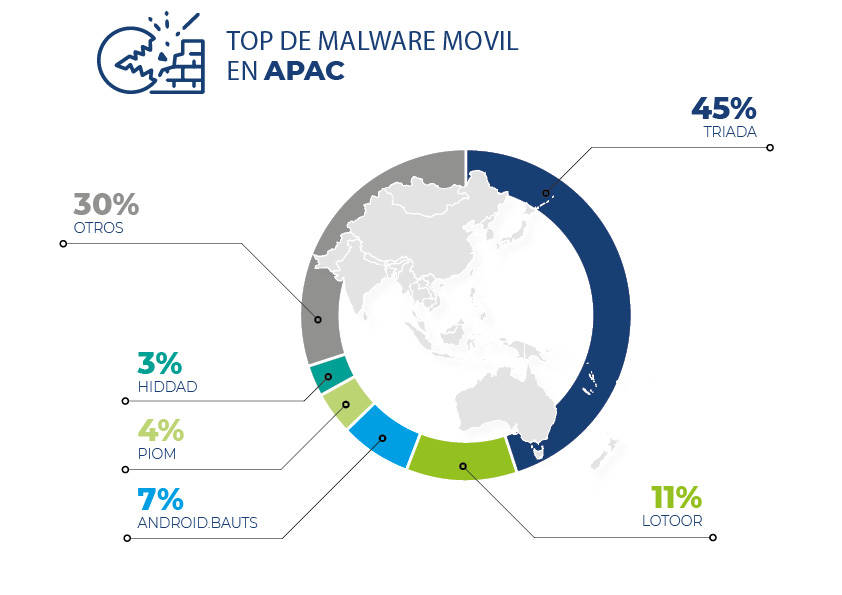

A pesar de que las ciber amenazas son un fenómeno global, los tipos de malware que operan en una región específica del mundo difieren entre sí. La popularidad de un tipo particular de malware depende de la situación económica, las realidades políticas o la cultura.

En la región APAC, los analistas de Malwarebytes destacaron la popularidad de las puertas traseras (Backdoors) y las vulnerabilidades que ayudan a tomar el control de los puntos finales para 2019. En la región EMEA y Norteamérica, dijeron los analistas, la popularidad de los troyanos ha aumentado en un 150% año tras año. Una de las variedades más populares fue el troyano Emotet, que se ha utilizado para robar dinero gracias al mecanismo Man-In-The-Browser desde 2014, obteniendo nuevas funciones en el camino, como:

- Mecanismo de transferencia automática

- Envío de spam con enlaces a sitios web falsos (potente campaña de phishing en 2017)

- Modulo C&C

Las mayores amenazas contra la banca incluyen el malware instalado en el equipo del cliente. Un buen ejemplo de esto es Ramnit, del que se supo por primera vez en 2010. Desde entonces, el software ha evolucionado mucho, basándose en el código publicado de otro malware conocido: Zeus. Hoy en día, puede tomar capturas de pantalla, ayudar a lanzar un ataque Man-In-The-Middle, robar cookies o contraseñas, y permite a los atacantes agregar excepciones a los programas antivirus.

Ursnif, que se distribuyó como archivos CAB a principios de este año, ha experimentado una evolución similar. El software permitía robar datos financieros, acceder a cuentas de correo electrónico y contenido, robar billeteras con criptomonedas o ejecutar comandos remotos (servidor C&C). También tiene mecanismos que hacen que sea difícil ser detectado por el software antivirus.

La situación es igualmente grave en el caso de las plataformas móviles, donde la mayoría de las amenazas en 2019 se centraron en el sector financiero.

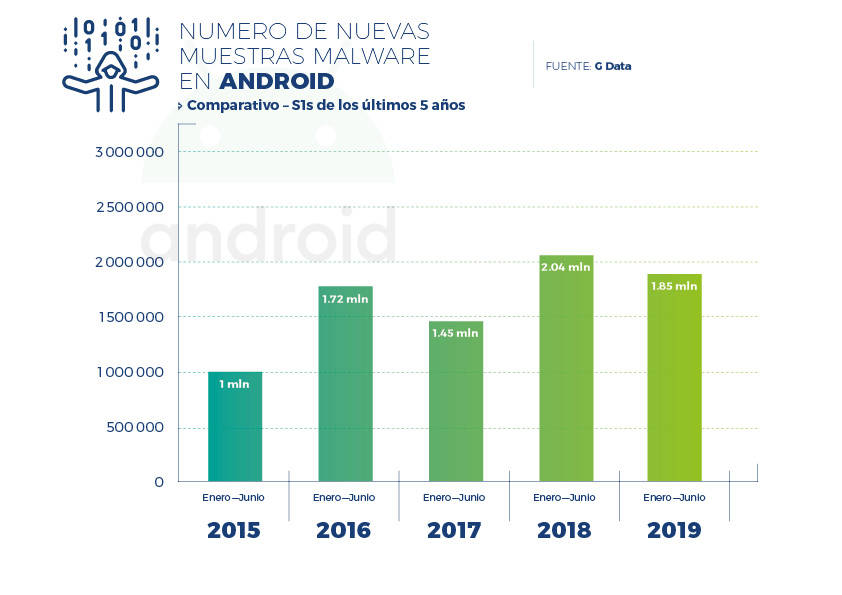

Fue un año difícil para la plataforma iOS; solo en el primer trimestre, han surgido vulnerabilidades muy explotadas en los componentes de la Federación e IOKit, lo que permite la escalada de privilegios en iOS 12.1.4. Android no fue mejor: los expertos de G-Data estiman que cada ocho segundos se publica un nuevo virus para el sistema. En la primera mitad del año, el número de estos virus ascendió a 1.85 millones.

Lo más leído

La amenaza más peligrosa detectada en Android este año fue Triad. La versión preinstalada de este malware incluso se detectó en varios modelos de teléfonos inteligentes baratos. Triad es una de las aplicaciones modulares maliciosas más complejas que se han identificado hasta ahora. Puede eludir la seguridad integrada de Android, robar datos o compilar un canal cifrado con un servidor C&C. También es muy difícil de eliminar.

La forma de combatir la creciente cantidad de amenazas es, en primer lugar, una forma adecuada de diseñar, supervisar y desarrollar aplicaciones. Según la recomendación de Gartner, las buenas prácticas incluyen:

- Enriqueciendo aplicaciones con una capa de seguridad a través de un SDK dedicado

- Uso de guías y listas de verificación de seguridad.

- Arquitectura que reduce el riesgo de vulnerabilidades (seguridad por diseño)

- Uso de capas para proteger los datos contra riesgos.

- Código de ofuscación y cifrado de datos

- Endurecimiento de la aplicación (por ejemplo, protección de arranque en un dispositivo rooteado)

- Verificación de correlaciones vinculadas

Seguir las prácticas anteriores y el estricto cumplimiento de los principios de fabricación segura de códigos es esencial. Los vectores de ataque cambian todo el tiempo. Cada vez más, también afectan a las bibliotecas compartidas. Este tipo de ataque permite que un delincuente incorpore un código infectado en una aplicación cliente legítima y distribuya ampliamente las vulnerabilidades a través de los canales de un proveedor de software.

Es importante que las aplicaciones tengan mecanismos para controlar su rendimiento, el estado del entorno de tiempo de ejecución y el comportamiento del usuario (por ejemplo, Comarch tPro Mobile SDK). Cada vez más populares son las soluciones que le permiten probar la reputación del dispositivo y ejecutar la autenticación adaptativa. Gracias al análisis constante de las aplicaciones, el comportamiento del usuario y el estado del dispositivo es posible limitar el uso del segundo factor al mínimo necesario.

Las soluciones MTD (Mobile Threat Defense) permiten un control constante tanto en el lado del dispositivo móvil como en el lado del servidor. Gracias a esto, los parámetros del dispositivo pueden correlacionarse con la actividad histórica del usuario. MTD integrados con los sistemas MDM (Mobile Device Management) y EMM (Enterprise Mobility Management) que permiten una administración precisa de dispositivos, privilegios y aplicaciones móviles en la organización.

El tema de la ciber seguridad es tan amplio hoy que no existe una solución única y efectiva para garantizar la seguridad. Se deben buscar soluciones que respondan a riesgos específicos y permitan al usuario prevenir o minimizar los efectos de su ocurrencia.

La combinación de herramientas MTD con herramientas para una autenticación de usuario sólida proporciona una protección efectiva contra la mayoría de las amenazas, como ataques de malware, phishing, MITM y MITB. Las amenazas como el ransomware deben abordarse de una manera diferente, por ejemplo, mediante mecanismos de copia de seguridad continuos (instantáneas que permiten restaurar datos desde antes de una modificación no autorizada). Combinar diferentes productos significa cubrir una gama más amplia de amenazas y riesgos.

Conozca más en Comarch Cyber Security

Ransomware & Co.

By Pawel Bulat, Product Manager Comarch