CYBERSEGURIDAD

Ni los electrodomésticos se salvan de los hackers

Los piratas informáticos ahora acceden a nuestra información a través de televisores, neveras , hornos o cualquier dispositivo que esté vulnerable.

El sitio de filtraciones de documentos confidenciales WikiLeaks dio a conocer algunos de los métodos con los que la CIA espía a los ciudadanos. El portal liderado por Julian Assange reveló 8.761 archivos, que constituirían la mayor filtración de la historia, inclusive superando la hecha por Edward Snowden a través de varios medios de comunicación en 2013.

Una de las revelaciones que más llamó la atención es que algunos archivos evidenciaron que la agencia de inteligencia estadounidense usa los televisores inteligentes y celulares para obtener información privada de los ciudadanos.

Según el informe, la CIA habría desarrollado software malicioso capaz de infectar diversos sistemas operativos como Windows, Android, iOS, Linux, y hasta routers de internet. Por ejemplo, el programa ‘Weeping Angel’ está diseñado para acceder al software de los televisores Samsung y sería capaz de poner el televisor en un modo de apagado falso con el que se podrían grabar conversaciones y enviarlas a través de un servidor secreto.

Le recomendamos: WikiLeaks sale al rescate de Donald Trump

Pero esta no es la primera vez en la que se conocen hackeos a través de dispositivos distintos a computadores. Por ejemplo, en la temporada navideña de 2013, la tienda por departamentos estadounidense Target fue víctima de un ataque en el que los delincuentes robaron datos de más de 110 millones de sus clientes -¿Cómo lo hicieron?- accediendo- a los servidores de la compañía a través del aire acondicionado.

De acuerdo a las pesquisas, los piratas ingresaron a los servidores de la empresa encargada de proveer los sistemas de aire acondicionado de varias tiendas y luego lograron entrar a donde se albergaba la información personal de clientes. Este ataque cibernético le terminó costando a Target 162 millones de dólares en gastos y las entidades bancarias un aproximado de 200 millones por la reemisión de más de 20 millones de tarjetas de crédito.

De acuerdo a al mexicano Antonio Andrews, consultor de seguridad informática en HP Latam, estos hackeos son posibles “porque cualquier dispositivo que tenga dirección IP, memoria, disco duro, firmware y software es susceptible de ser atacado sin importar cuál es su uso final, ya sea imprimir, servir de aire acondicionado o refrigerar comidas”.

La aparición del primer botnet- que es un robot que controla dispositivos infectándolos de manera remota- con el objetivo de infectar un dispositivo electrónico casero se remonta a 2013. Proofpoint, una firma especializada en seguridad informática, descubrió que hackers propagaron este software en más de 100.000 aparatos entre los que estaban televisores y refrigeradores.

Le puede interesar: CIA puede espiar a cualquiera por la nevera o el monitor de bebé

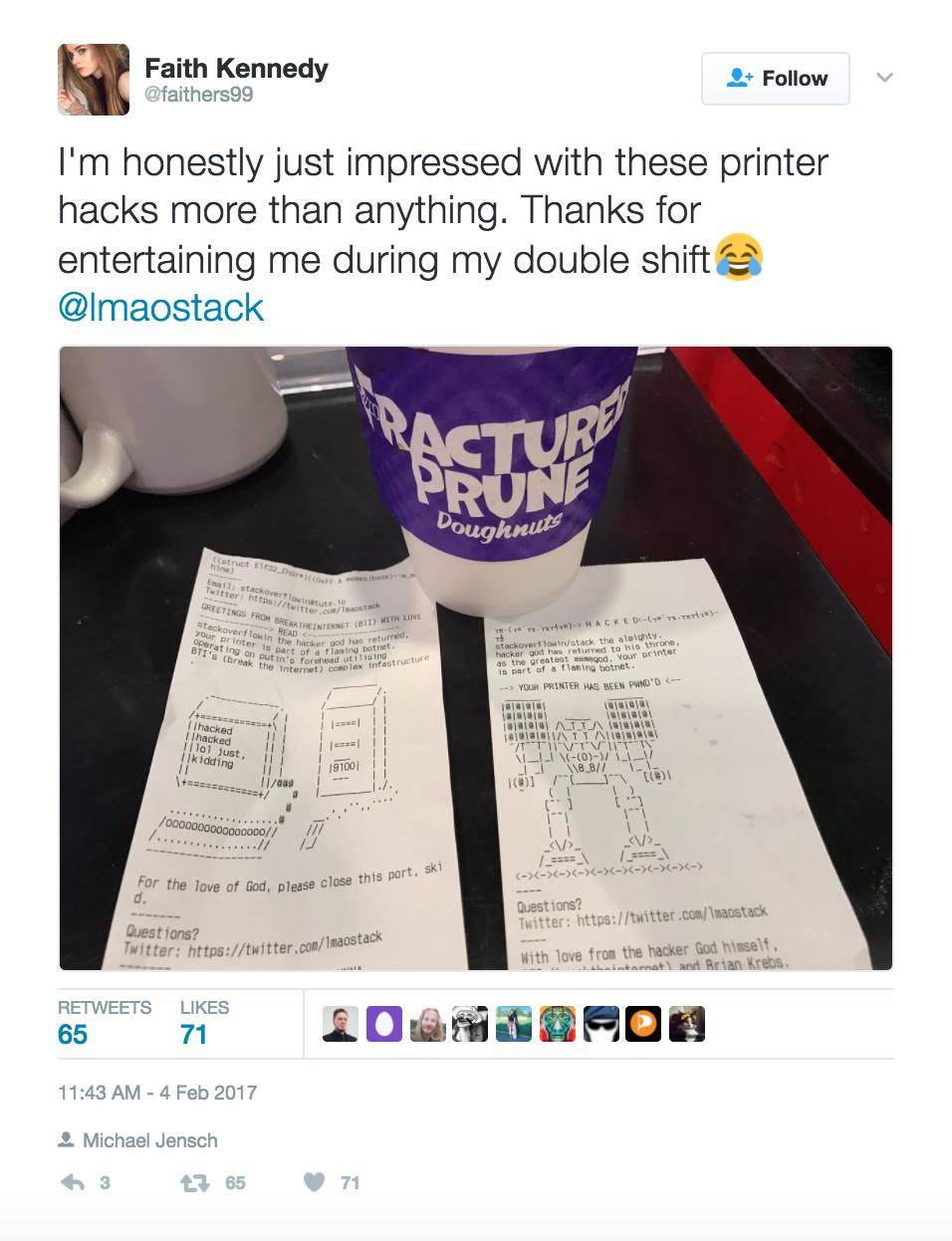

Otro de los casos más famosos de este tipo de ataque fue el ejecutado por Slackoverflowin, un estudiante de bachillerato en el Reino Unido, que arremetió en contra de más de 150.000 impresoras alrededor del mundo solamente para probar que las personas no le ponen tanta atención a la seguridad de estas terminales y son altamente asequibles a ataques.

El hacker notificó a los usuarios de su obra imprimiendo mensajes cómicos y pidiéndoles que mejoraran sus sistemas de seguridad.

Según el mexicano Andrews, las impresoras inalámbricas son uno de los equipos más atacados por la sensibilidad de la información que manejan y la poca consciencia que hay con respecto a tener protocolos de seguridad en estos equipos. “Hay que dejar de pensar en seguridad con base en la forma del dispositivo y usar las herramientas disponibles para evitar estos ataques” señala Andrews.

Un equipo de cyberseguridad de la Universidad de Singapur quiso demostrar cómo podría ejecutarse este tipo de ataque. El grupo acopló varios celulares Samsung a drones con una aplicación creada por ellos capaz de atacar las impresoras, ya fuera para tomar control o para acceder a la información.

Puede leer: ¿Cómo evitar los peligros de navegar en internet?

Los drones fueron desplegados en las oficinas de una compañía que no tenía los protocolos de seguridad de estos dispositivos activos y los atacantes no tuvieron ningún problema para empezar a controlarlas.

Esta realidad toma mucha más importancia teniendo en cuenta que cada vez son más los dispositivos del hogar que cumplen con las especificaciones para ser hackeados como las neveras, hornos microondas, lavadoras y asistentes personales coo Alexa o Amazon Echo, que son capaces de conectarse con los electrométricos del hogar convirtiéndose en una gran vulnerabilidad si no se toman las precauciones debidas.